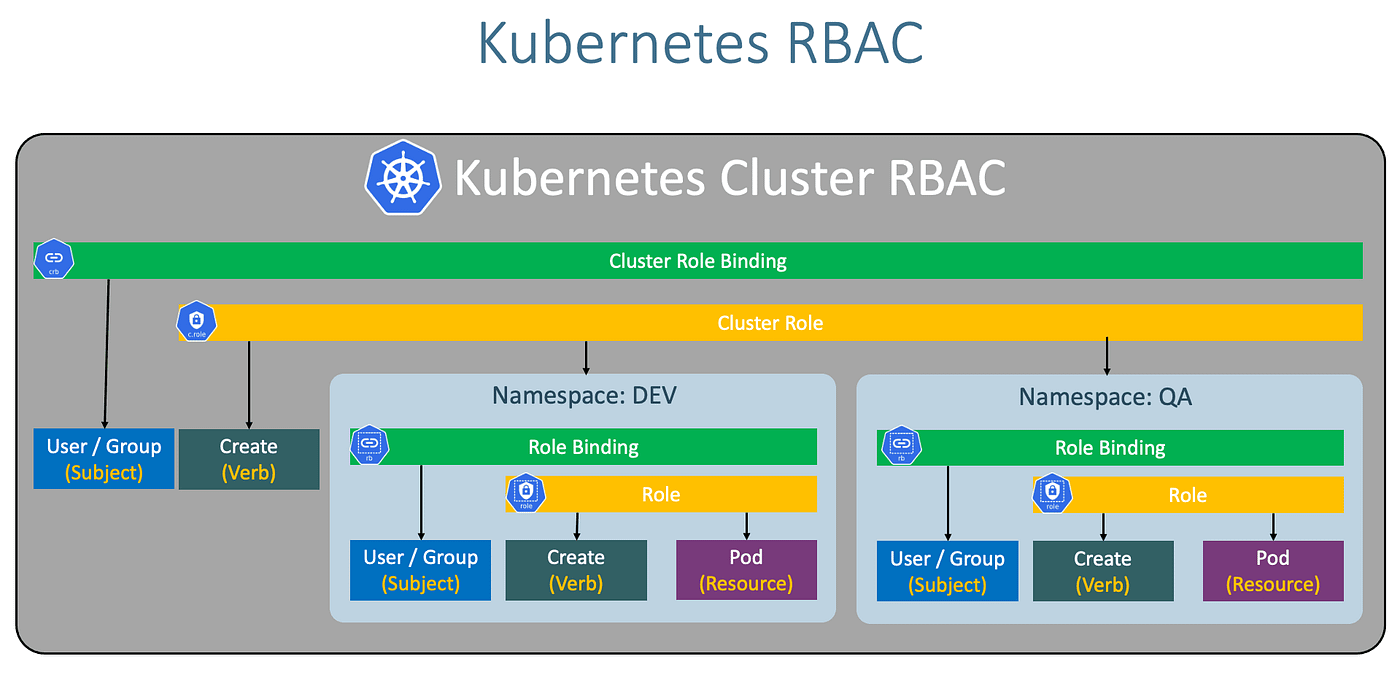

Rbac

ServiceAccount¶

ServiceAccount fornisce un’identità ai Pod all’interno del cluster. Serve per autenticare i Pod quando interagiscono con l’API serve

apiVersion: v1 kind: ServiceAccount metadata: name: alloy namespace: monitoring

ClusterRole¶

Definisce i permessi a livello di cluster per il ServiceAccount. In questo esempio permette di leggere pods e log dei pods.

apiVersion: rbac.authorization.k8s.io/v1 kind: ClusterRole metadata: name: alloy rules: - apiGroups: [""] resources: ["pods","pods/log"] verbs: ["get","list","watch"]

ClusterRoleBinding¶

Collega il ServiceAccount alla ClusterRole, applicando i permessi definiti a livello di cluster.

apiVersion: rbac.authorization.k8s.io/v1 kind: ClusterRoleBinding metadata: name: alloy-binding subjects: - kind: ServiceAccount name: alloy namespace: monitoring roleRef: kind: ClusterRole name: alloy apiGroup: rbac.authorization.k8s.io